摘要

近期发现有多区域用户被incaseformat蠕虫感染,蠕虫运行后会批量删除磁盘文件。用户可先尝试进行数据恢复进行止损。

简要分析

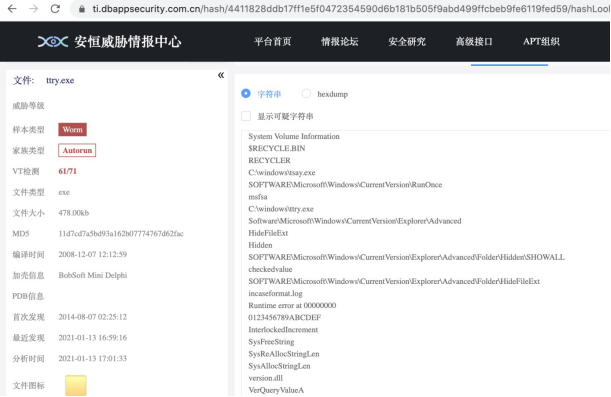

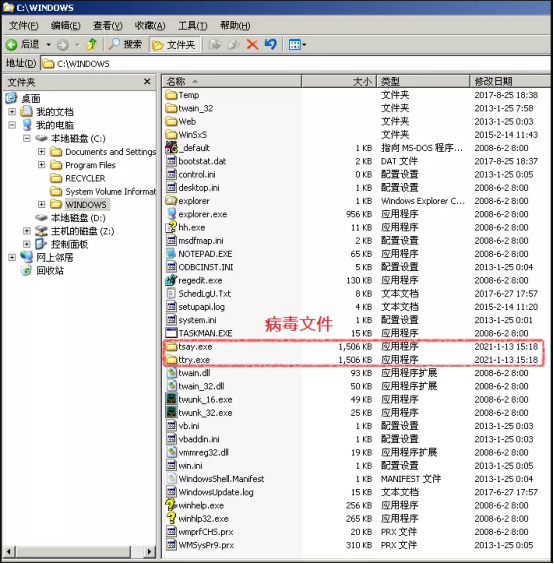

样本会自我复制到%SystemRoot%目录下,并重命名为重新命名为"tsay.exe"和"ttry.exe",并且会添加注册表项lHKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\RunOnce\msfsa增加自启动,自启动程序指向C:\windows\tsay.exe

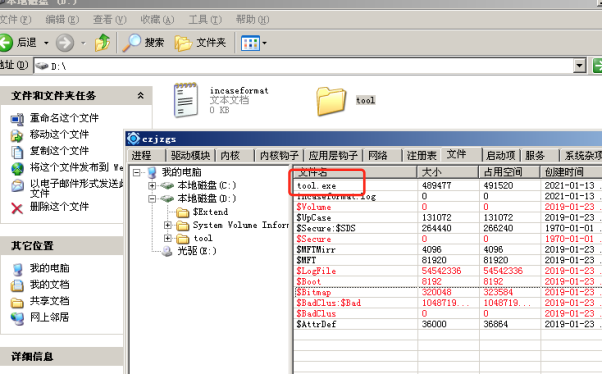

同时还会复制自身到除系统分区以外所有分区的根目录下,将分区下已存在的文件夹隐藏,并且以这些文件夹的名称命名。这也是传播扩散的主要方式。

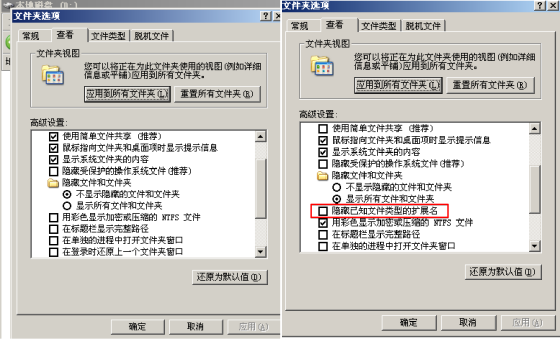

并且还会强行篡改注册表,导致系统中的"显示系统隐藏文件"功能失效,这样就无法查看文件后缀,以文件夹图标迷惑用户。

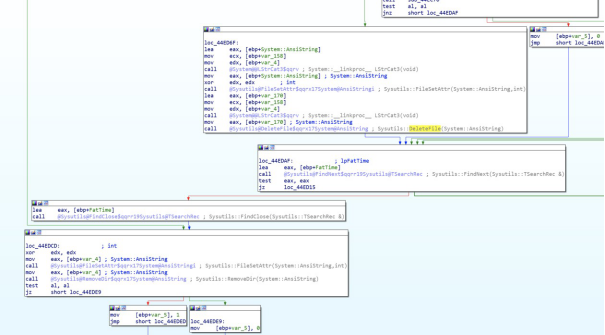

样本在特定时间条件下最终会遍历删除系统盘符外的所有文件,并且在根路径下留下incaseformat.log 文件,

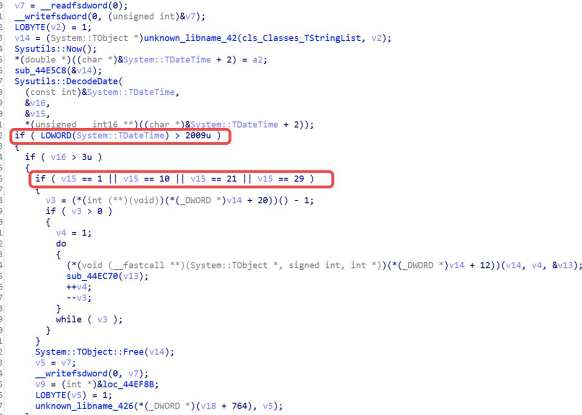

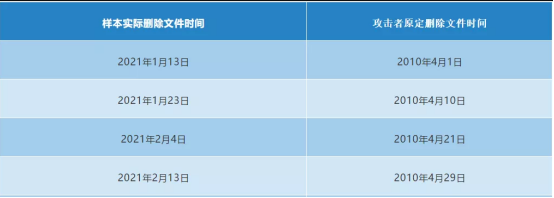

这个暴力删除操作,样本是会判断时间的,原先设定为大于2009年的大于3月的每个月的1号、10号、21号、29号进行,而这里由于蠕虫病毒代码编写出现了一点的问题,导致判断时间出现了偏差,导致原先应该早就爆发的暴力删除操作,推迟到今天才执行。

实际上已经存在很久,从安恒威胁情报中心平台上观察样本至少在14 年就已经存在。

并且发现国内一些站点也存在被感染,同时文件能够被传播下载的情形。如某招聘网站上,目前仍可下载。

lh**p://pic.n***zpw.com/uploads/exam/pic/1134/431121199511125219_1557290605799.exe

万一感染Incaseformat病毒怎么办?

首先,保持冷静。

1、中毒终端不要随意重启和做写操作,这样会有更大的机会找回文件。

2、断开网络,以免病毒影响其他电脑。

应急措施

病毒查杀:

全网主机进行威胁检测,通过手动删除、杀毒软件或是桌面管理软件禁止两个程序运行和清除C:\windows\tsay.exe和C:\windows\ttry.exe

在此,建议给所有终端安装专业的防病毒软件,并全盘扫描进行排查。

文件找回:

1、到隐藏文件下查看文件是否已经被删除,如未被删除则可直接将文件拷贝出来。

2、如文件已经被删除切勿对被删除文件的分区执行写操作,以免覆盖原有数据,然后使用常见的数据恢复软件(如:Finaldata、recuva、DiskGenius等)即可恢复被删除数据。

如何自测:

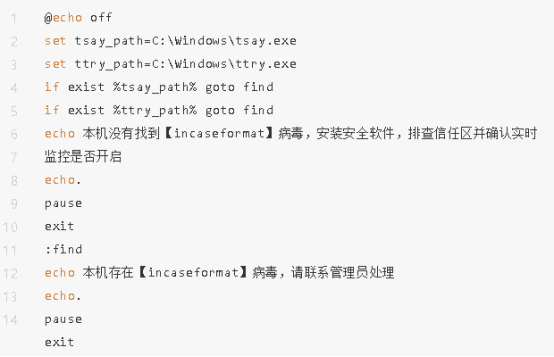

检测自己电脑里是否有incaseformat病毒,可以使用手工检测和脚本检测两种方法。

1、手工检测方法

lWindows目录下图标为tsay.exe和ttry.exe文件夹,及时删除即可,删除前切勿对主机执行重启操作。

lWindows的任务管理器是否有tsay.exe或ttry.exe进程,如果有,则可手动关闭。

lWindows目录下是否有驻留的文件tsay.exe和ttry.exe及注册表相关启动项(RunOnce)。

2、脚本检测方法 将以下脚本内容复制粘贴到任意扩展名为.bat的批处理文件中,双击执行,即可输出检测结果。(注意:bat编码集需要选择为ANSI)

防御措施(推荐)

1、终端加固:全网检查没有部署网络版杀毒软件和桌面管理的终端,立即部署,并做好查杀策略和桌面控制策略。

A、杀毒策略要点

(1)检查杀毒软件信任区域,不确定安全的文件及文件夹全部清除出信任区域

(2)检查杀毒软件的查杀策略,一定要开启自动处理

(3)禁止修改敏感注册表项

(4)禁止终端自主安装新软件

(5)立即进行全网病毒查杀

B、桌管软件策略要点

(1)禁用C:\windows\tsay.exe和C:\windows\ttry.exe 这两个程序

(2)做好U盘使用认证,病毒查杀后才能使用,做好文档备份、文档防勒索

2、有效备份:重要系统和业务数据做好定期备份(321备份原则),离线,甚至做加密。

3、日常管理

(1)针对杀毒误报的文件或程序不要随意加信任。

(2)做好U盘等移动存储设备的使用管理,规范使用习惯(不使用不明U盘,使用信任U盘一定要查杀完成才使用)。

4、关注火绒、腾讯等主流防病毒厂商和第三方的威胁情报。

可能还会发生

该病毒衍生文件使用了Delphi库中的DateTimeToTimeStamp函数。根据错误变量IMSecsPerDay进行计算,预计该病毒未来删除文件操作时间如下:

请提前做好检查、防护和应急准备!